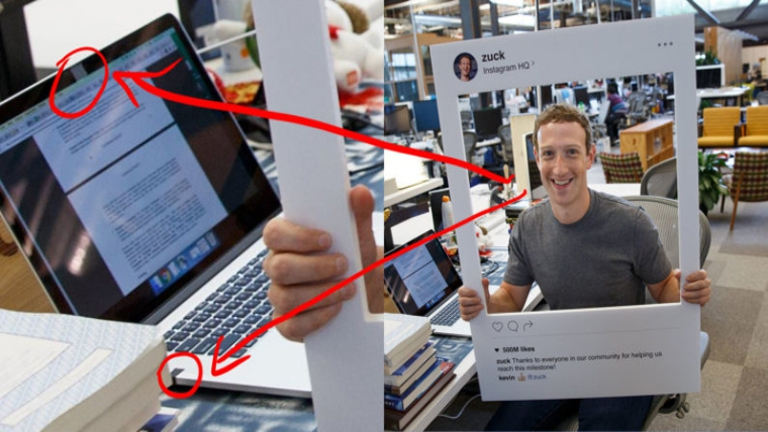

A kellően óvatos internetezők – Mark Zuckerberg Facebook-vezér példájából okulva – ma már leragasztják a gépükbe épített webkamerát, hogy így akadályozzák meg az illetékteleneket, hogy bepillantást nyerjenek az életükbe.

Azonban az izraeli Ben Gurion University kutatói nemrég bemutatták a “Speake(a)r” nevű koncepciót, amely demonstrálja, hogyan lehetséges távolról lehallgatni valakit a számítógépén keresztül, még akkor is, ha a mikrofont konkrétan kiszerelte az eszközből.

A Speake(a)r egy rosszindulatú kódsor, egy úgynevezett malware, amelyet a felhasználó akkor telepít a gépére, ha egy fertőzött linkre vagy csatolmányra kattint. A szoftver a számítógéphez csatlakoztatott fülhallgatón keresztül képes lehallgatni a gép környezetében hallható hangokat. Valójában az történik, hogy a fülhallgató membránján a környezeti zajok miatt keletkező vibrációkat elektronikus jellé alakítva, tulajdonképpen mikrofonként használja a fülest.

“Az emberek általában nem gondolnak erre a biztonsági résre” – magyarázta Mordechai Guri, a Ben Gurion egyetem cyber-biztonsági kutatóintézetének vezetője a Wired magazinnak adott nyilatkozatában. “A fülhallgatón keresztül akkor is lehet hallgatózni, ha a mikrofont kiszerelték a számítógépből.”

Az, hogy a fülhallgató mikrofonként is működhet, nem újdonság, tucatnyi YouTube-videó mutatja be, hogyan lehet megfordítani az eszköz működését.

Az izraeli kutatók azonban a számítógépek hangfeldolgozó áramköreit RealTek nevű cég egyik chipjét felhasználva rá tudják venni a gépet, hogy a kimeneti hangcsatornát (output) bemenetként (input) használja. A Speake(a)r pedig képes rögzíteni az így észlelt hangokat. A kutatók arra figyelmeztetnek, hogy a RealTek eszközei annyira elterjedtek, hogy a módszer gyakorlatilag bármelyik asztali számítógéppel és a legtöbb laptoppal is kompatibilis, sőt még az sem számít, hogy Windows vagy MacOS operációs rendszer fut a gépen.

“Emiatt különösen veszélyes ez a biztonsági rés, mivel csaknem az összes számítógép támadható ilyen módon” – tette hozzá Guri, aki arra figyelmeztetett, hogy egyelőre még nem ismerik a pontos módját, de hasonló módon az okostelefonok is támadhatóak lehetnek.

A kutatók le is tesztelték, hogy mennyire hatékony a lehallgatási módszer, és azt találták, hogy akár 10 méteres távolságból is bőven használható felvételeket tudtak rögzíteni.

A támadási módszer ellen egyelőre nincs szoftveres megoldás – mivel a RealTek egyik áramköre képes váltani a kimeneti és a bemeneti hangcsatornák között, a problémát csak a chip cseréjével lehetne orvosolni.